Insights

Postquantenkryptografie

Achtung Kryptocrasher: Schritt für Schritt zur quantensicheren Kryptografie

Mit dem kommenden Quantenzeitalter wachsen die Anforderungen an die eingesetzten kryptografischen Verschlüsselungsverfahren. Dieser Gefährdung müssen wir schon heute begegnen, um auch in Zukunft die Integrität von Daten im Internet garantieren zu können. Die gute Nachricht: Erste quantensichere Lösungen sind in Sicht.

Kryptografie ist eine entscheidende Grundlage für die IT-Sicherheit. Um vertrauliche Kommunikation, Finanztransaktionen oder kritische Infrastrukturen auch im kommenden Quantenzeitalter schützen zu können, erfordert es schnellstmöglich eine quantensichere Verschlüsselung. Denn Quantencomputer stellen bereits heute eine Bedrohung für die aktuellen Verschlüsselungsalgorithmen dar – und das nicht nur, weil riesige Mengen sensibler Daten bereits heute gespeichert werden, um sie in Zukunft mit geeigneten Werkzeugen entschlüsseln zu können.

Was ist quantensichere Verschlüsselung?

Eine theoretisch absolut sichere Verschlüsselung ist nur mittels Quantenkryptografie möglich, also auf physikalischen Prinzipien basierend. Allerdings ist die Realisierung in der Anwendung noch nicht ausführbar, da hierfür spezialisiertes Equipment gebraucht wird, das (noch) nicht praktikabel ist und künftig eher teuer sein wird. Gleichzeitig ist die Quantenkryptografie nur für spezielle Anwendungsfälle geeignet. Wissenschaftler beschäftigen sich deswegen mit völlig neuen Algorithmen, die dem Angriff eines Quantencomputers standhalten und auf klassischer Hardware implementiert werden können – die sogenannte Post-Quanten-Kryptografie. Bis diese Algorithmen Verwendung in Protokollen und IT-Lösungen finden, sind jedoch einige Schritte zu gehen.

RSA, AES und Co.: Kryptografische Verfahren und Schlüssel

Wir surfen und shoppen im Internet, erledigen unsere Bankgeschäfte online oder arbeiten von zuhause über eine VPN-Verbindung auf dem Arbeits-Netzwerk. Damit das alles möglich ist, arbeiten moderne Verschlüsselungs- und Signaturmethoden im Hintergrund – diese stellen die Authentizität des Senders sicher und sorgen dafür, dass die Daten zwischen Sender und Empfänger nicht gelesen oder sogar manipuliert werden können.

Mithilfe eines kryptografischen Schlüssels entsteht dazu aus einem Klartext eine verschlüsselte Nachricht. Je nach Art der Schlüsselverteilung wird zwischen symmetrischen und asymmetrischen Verfahren unterschieden. In der Praxis werden beide Verfahren oft kombiniert: Meist wird der Schlüssel über ein asymmetrisches Verfahren ausgetauscht und der Klartext anschließend mit einem symmetrischen Verfahren verschlüsselt.

Zu den asymmetrischen Verfahren gehört der gängige RSA-Algorithmus (benannt nach den Entwicklern Rivest, Shamir und Adleman), der zum Beispiel Bestellungen im Web oder das Zahlen mit EC-Karten sichert und auf der Faktorisierung von Primzahlen basiert. Ein anderes Verfahren ist der Diffie-Hellman-Schlüsselaustausch, welcher auf diskreten Logarithmen basiert. Beide Verfahren beruhen auf sogenannten Falltürfunktionen. Diese sind leicht berechenbar aber nur aufwendig umkehrbar. Der Advanced Encryption Standard (AES) gehört zu den symmetrischen Verschlüsselungsverfahren und bietet aufgrund seiner großen Schlüssellänge von 128, 192 oder 256 Bit ein hohes Maß an Sicherheit. So sind AES-192 und AES-256 in den USA für staatliche Dokumente mit höchstem Geheimhaltungsgrad zugelassen.

Quantencomputer: Die neuen Kryptocrasher

Was passiert nun, wenn leistungsfähige Quantencomputer als Code-Knacker eingesetzt werden? Der Quantenalgorithmus von Grover ist ein Suchalgorithmus, der es ermöglicht, nach einem oder mehreren Elementen in einer unsortierten Datenbank zu suchen, die ein gegebenes Kriterium erfüllen. Er beschleunigt die Schlüsselsuche erheblich und schwächt symmetrische Verfahren zunächst. Durch die Verwendung entsprechend langer Schlüssel lässt sich die Bedrohung vorerst abwenden.

Anders sieht es bei asymmetrischen Verfahren aus. Quantenmechanische Effekte – wie Superposition und Verschränkung – ermöglichen die Parallelisierung und somit eine Beschleunigung mancher Berechnungen. Der Shor-Algorithmus ausgeführt auf einem Quantenrechner erledigt die Primfaktorzerlegung in vergleichsweise kurzer Zeit – und auch andere asymmetrische Verfahren – zum Beispiel Diffie-Hellman – wären zeitnah gebrochen.

Heute gespeichert – morgen entschlüsselt?

Quantencomputing ist doch immer noch ein Laborexperiment, warum sich also jetzt schon Sorgen machen?

Dafür gibt es mehrere gute Gründe.

Mit Technologieriesen wie IBM, Amazon und Google, die kräftig in die Arbeit an Quantencomputern investieren, ist es nur eine Frage der Zeit, bis diese den Weg aus den Forschungslaboren in die Anwendung finden – Experten rechnen Anfang der 2030er damit.

Aber bereits heute sind sensible Daten in Gefahr: Nachrichtendienste weltweit speichern verschlüsselte geheime Daten, um sie irgendwann mit Quantencomputern dechiffrieren zu können. Anfangs mag dies eher auf Regierungs- und Militärkommunikation abzielen, doch mit fortschreitender Technologie werden deutlich mehr Ziele in den Fokus gelangen. Es müssen also schon heute entsprechende Vorbereitungen getroffen werden, damit sensible Daten auch zukünftig geschützt bleiben.

Die gute Nachricht ist: Es existieren bereits praktikable Möglichkeiten, die kryptografische Infrastruktur schrittweise quantensicher zu machen.

Wann es Quantencomputer geben wird, ist unklar. Heutige Quantencomputer haben den Charakter von Laborexperimenten und spielen für die Praxis noch keine Rolle. Aber das heute bereits Erreichte wurde noch vor wenigen Jahren in Zweifel gezogen. Demnach scheint es realistisch zu sein, dass innerhalb der kommenden zehn Jahre ein ausreichend großer, für die Kryptografie relevanter Quantencomputer entstehen könnte. Die zuständigen Behörden wie das deutsche BSI nutzen daher die Arbeitshypothese, dass bis spätestens Anfang der 2030er alles quantenresistent abgesichert sein muss.

PQC als Balanceakt zwischen Sicherheit und Effizienz

Die Post-Quanten-Kryptografie basiert auf mathematischen Problemen, die selbst mit Quantenrechnern nicht in angemessener Zeit lösbar sein sollen. Dabei werden verschiedene Ansätze verfolgt. Die Verfahren beruhen beispielsweise:

- auf der Schwierigkeit, allgemeine Fehler-korrigierende Codes effizient zu dekodieren,

- auf der Schwierigkeit von bestimmten Problemen in mathematischen Gittern oder

- auf den Sicherheitseigenschaften der eingesetzten Hashfunktionen.

Hashfunktionen gelten als ausgereifte quantencomputerresistente Signaturverfahren. Das Signaturverfahren XMSS wurde im Forschungsprojekt squareUP entwickelt und gilt seit 2018 offiziell als zulässiger Internetstandard (vgl. RFC 8391) beziehungsweise auch von behördlicher Seite als einsatzfähig (vgl. PDF: BSI TR-02102-1). XMSS nutzt Hashfunktionen, welche aus der zu versendenden Datei oder Nachricht eine Art überprüfbaren digitalen Fingerabdruck erstellen. Das eignet sich aber eben nur für digitale Signaturen. Codebasierte, gitterbasierte und andere Verfahren können für die Verschlüsselung eingesetzt werden, jedoch nicht immer zwingend gut für Signaturen.

Eine einzige Lösung für alle Kryptografieprobleme wird es also nicht geben. Weitere Herausforderungen, die diese Verfahren mit sich bringen, sind:

- deutlich größere Schlüssellängen als klassische Verfahren, wodurch mehr Speicherplatz benötigt wird;

- teils viel Rechenpower für das Ver- oder Entschlüsseln, was die Effizienz vieler heutiger Anwendungen massiv beeinträchtigen würde.

Migration zur Post-Quanten-Kryptografie

Die Post-Quanten-Kryptografie ist ein noch junges Forschungsgebiet, dessen Algorithmen auf vergleichsweise wenig erforschten mathematischen Problemen basieren. Da langjährige Erfahrung fehlt, fällt es den Anwendern schwer, den neuen Verfahren zu vertrauen.

Eine ausführliche Prüfung und Bewertung sowie eine Zertifizierung und Standardisierung soll dabei helfen, angemessene Sicherheitsprotokolle zu entwickeln. Dazu leitet das US-amerikanische National Institute of Standards and Technology (NIST) ein Post-Quantum-Standardisierungsprogramm, welches quantensichere Algorithmen definieren will. Hierfür bedarf es jedoch noch einer intensiveren Untersuchung. Bis die ersten Schlüssel- und Signaturverfahren überhaupt standardisiert sind, wird es voraussichtlich noch bis 2024 dauern. Für die Signaturverfahren wird sogar nochmals ein Standardisierungsprozess aufgelegt.

Aber: Hersteller sind bereits jetzt abhängig von Zertifizierungen, um Produkte mit dem Siegel „quantenresistent“ auf den Markt zu bringen. Das ist eine Herausforderung, die die Entwicklung von quantenresistenten Produkten in die Länge zieht.

Welche Möglichkeiten gibt es bis dahin?

Für Orientierung sorgen die Handlungsempfehlungen des BSI. Demnach sollen kryptografische Anwendungen so flexibel sein, dass sie ausreichend Reaktionsraum bieten. Diese sogenannte Kryptoagilität bedeutet, dass Protokolle modular aufgebaut sein sollen, damit sich die eingesetzten Verschlüsselungsverfahren leicht durch ein fast beliebiges Verfahren ersetzen lassen.

Ebenfalls als sinnvoll gelten hybride Lösungen: Hier werden mehrere Verschlüsselungsverfahren nebeneinander eingesetzt – wird eines geknackt, gibt es mindestens ein weiteres Verfahren zur Absicherung. Beide Ansätzen führen jedoch zu einer erhöhten Komplexität des Gesamtsystems.

Wie können diese Empfehlungen praktisch umgesetzt werden und gleichzeitig die Sicherheit des Systems beibehalten werden?

Quantenresistente Schlüsselaustauschverfahren

Der ersten Schritt zur quantensicheren Kryptografie wurde durch die bereits beschriebenen hashbasierten Signaturen für Software-Updates gegangen. Diese sind besonders relevant, da sie die Authentizität des Senders bzw. Herstellers sicherstellen und gleichzeitig ein Update nicht von außen manipuliert werden kann.

Deutlich komplexer sind quantenresistente Schlüsselaustauschverfahren. Ein Anwendungsbeispiel ist die sichere Kommunikation über Virtual Private Networks (VPN). Diese wurden im BMBF-geförderten Forschungsprojekt QuaSiModO – Quanten-Sichere VPN-Module und -Operationsmodi in Absprache mit dem BSI erforscht.

Viele VPN-Protokolle unterscheiden zwischen dem eigentlichen Kommunikationskanal, der typischerweise mittels symmetrischen Verfahren gesichert wird, und (verschiedenen) Schlüsselaustausch- oder Schlüsselvereinbarungsprotokollen. Gerade bei Letzteren kommt es auf die aktuell verwendeten kryptografischen Verfahren an. Das am häufigsten verwendete Schlüsselaustauschprotokoll im Zusammenhang mit IPsec ist der Internet Key Exchange Version 2 (IKEv2), der auf einem Diffie-Hellman-Schlüsselaustausch basiert. Dieser muss durch quantenresistente Verfahren ausgetauscht oder ergänzt werden. Probleme wie eine Begrenzung der Gesamtschlüsselgröße und andere Besonderheiten, die sich aus der Fragmentierung ergeben, erfordern eine durchdachte Integration und Handhabung neuer Verfahren.

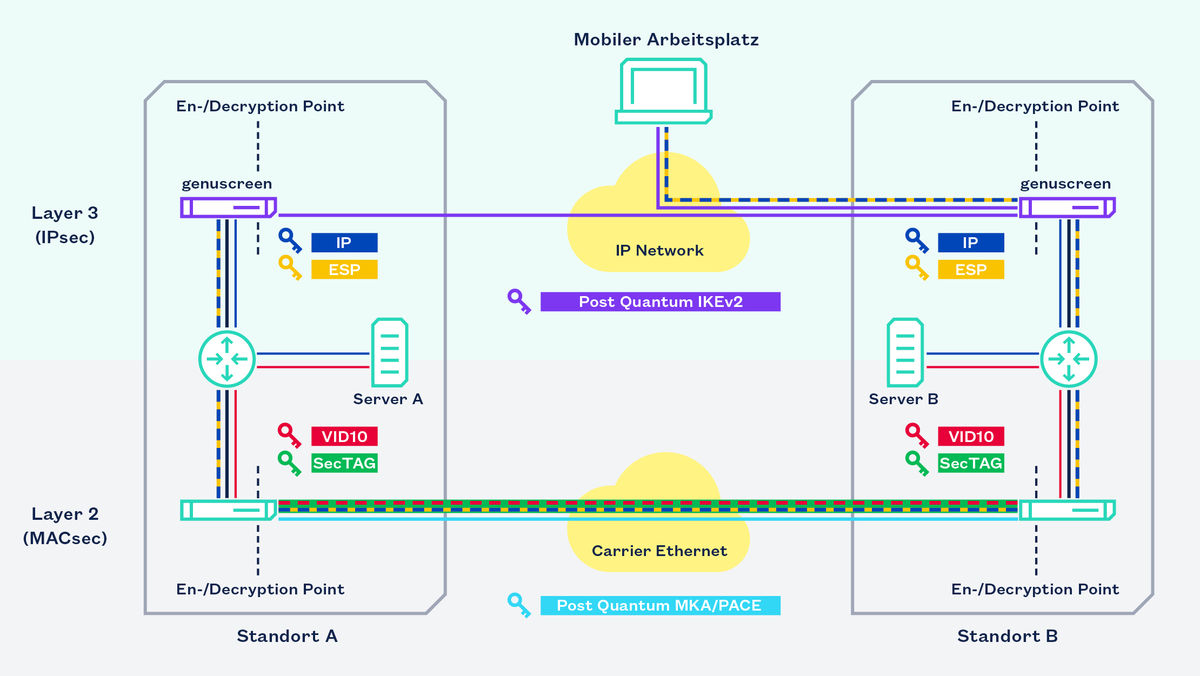

Dazu wurden im Rahmen des Forschungsprojekts QuaSiModO erste Entwürfe von Internet-Standards im Praxiseinsatz erprobt und unterschiedliche Kryptografie-Verfahren aus dem NIST-Wettbewerb als quantensichere Erweiterung von IKEv2 evaluiert. Konkret sollten praxistaugliche vertrauenswürdige und sichere Algorithmen ermittelt werden, mit denen bereits in naher Zukunft quantensichere VPNs betrieben werden können. Die gängigen IPsec-und MACsec-Schlüsselaustausch- und -Schlüsselvereinbarungsprotokolle, Internet Key Exchange Version 2 (IKEv2) und MKA/PACE, sollten dazu quantensicher gemacht werden, unter anderem durch die Anwendung hybrider, kryptoagiler und mehrschichtiger Verschlüsselungsverfahren. Außerdem wurden erste Versuche einer Post-Quanten-Authentifizierung unternommen. Der Forschungsschwerpunkt von genua hatte dabei auf den IPsec-Protokollen gelegen.

Erste Pre-Quantum Lösungen sind bereits am Markt erhältlich: Der Update-Mechanismus der Firewall und VPN-Appliance genuscreen besitzt zum Beispiel neben einer digitalen Signatur auch eine quantenresistente Signatur.

Schritt für Schritt sollen so immer bessere quantenresistente Lösungen in Absprache mit BSI und NIST entwickelt, beziehungsweise die Protokolle basierend auf den neuen Standards angepasst werden. Wann es jedoch vollständig quantenresistente Produkte am Markt geben wird, hängt auch von den Standardisierungsverfahren ab.

Die neue Welt der quantensicheren Zukunft – komplex aber agil

Was erwartet uns in der quantensicheren (IT)-Welt? Sind wir dann sicher vor Angriffen und Sicherheitsapokalypsen? Leider nein, denn gefährliche Angriffe und Krypto-Bugs wird es immer geben. Aber mithilfe der Post-Quanten-Kryptografie werden die Vorfälle nicht so schwerwiegend sein. Die Wahrscheinlichkeit, dass es einen fatalen Fehler gibt ist gering, da parallel eingesetzte Verfahren die Kommunikation absichern.

Hinzu kommt die höhere Agilität: Sind die Protokolle nicht zu spezifisch auf ein Verfahren ausgelegt, kann ein Systemadministrator im Fall der Fälle sofort auf ein anderes Protokoll mit ausreichender Sicherheit umstellen, bis das fehlerhafte Protokoll repariert ist. Bis zur quantensicheren (IT-)Zukunft, ist jedoch noch viel Forschungsarbeit nötig.

Mit dem quantenresistenten Schlüsselaustausch für IPsec und MACsec, der Implementierung quantenresistenter Lösungen auf Layer 2 und Layer 3 des TCP/IP-Referenzmodells sowie der Entwicklung und Prüfung VPN-geeigneter hybrider und kryptoagiler Mechanismen habe wir alle Ziele unseres QuaSiModO Forschungsprojekts erreicht.

Die Projektpartner des BMBF-geförderten Forschungsprojekts QuaSiModO (Laufzeit 2019 bis Anfang 2023) waren, neben genua als Projektkoordinator, die ADVA Optical Networking SE, das Fraunhofer-Institut für Angewandte und Integrierte Sicherheit (AISEC) und die Ludwig-Maximilians-Universität München (LMU). Als assoziierte Partner waren zudem das Bundesamt für Sicherheit in der Informationstechnik (BSI) und das Hessen CyberCompetenceCenter (Hessen3C) beteiligt.

Quellen und weiterführende Links

[1] Forschungsprojekt Square Up

[3] BSI-Technische Richtlinie: Kryptographische Verfahren: Empfehlungen und Schlüssellängen

[4] https://csrc.nist.gov/Projects/post-quantum-cryptography/Post-Quantum-Cryptography-Standardization

[6] Forschungsprojekt QuaSiModO