Insights

Security in Brownfield-Anlagen

OT-Netzwerke mit Anomalieerkennung absichern in fünf Schritten

Von: Arnold Krille

Es ist ein Dilemma: Mit Industrie 4.0 werden Maschinen und Anlagen auf dem Shopfloor oder Systeme der Gebäudeleittechnik nicht nur smart sondern auch anfällig für Angriffe von außen. Im Ergebnis finden Schadprogramme trotz Firewall und Virenscanner regelmäßig einen Weg in industrielle Steuersysteme und Betriebstechnik. Das Netzwerk-Monitoring ist eine bewährte Schutzmaßnahme der IT Security, die sich auch für industrielle Systeme empfiehlt. Was solch eine Anomalieerkennung leisten kann und wie sich gewachsene OT-Netze in fünf Schritten damit schützen lassen, erklärt dieser Beitrag.

Netzmonitoring und Anomalieerkennung sind bewährte Schutzmaßnahme der IT Security, die mit der Industrie 4.0 auch in industrielle Steuerungssysteme (ICS) und Betriebstechnik (Operational Technology, OT) Einzug halten. Auch die Cyber-Sicherheits-Empfehlung des BSI (BSI-CS 134) sowie das IT-Sicherheitsgesetz 2.0 (IT-SiG 2.0) empfehlen die Anomalieerkennung als eine geeignete Methode zum Schutz von Netzwerken. Dafür haben sich Intrusion-Detection-Systeme (IDS) und Intrusion-Prevention-Systeme (IPS) etabliert, die bereits seit vielen Jahren in IT- und Office-Netzen eingesetzt werden. IDS-Systeme analysieren den Datenstrom im IT- Netz und alarmieren den Administrator bei einem verdächtigen Verhalten.

Ein wesentlicher Nachteil von IDS- und IPS-Systemen ist, dass sie auf Auffälligkeiten im Datenstrom begrenzt sind. Schickt beispielsweise eine beliebige Netzkomponente einen Steuerungsbefehl an eine Zentrifuge, ist im Datenstrom selbst nichts auffälliges und wird deshalb nicht detektiert. Das IDS-System überprüft nicht, ob diese Netzkomponente überhaupt berechtigt ist, ein solches Signal zu senden. Es überprüft auch nicht, ob dieses Verhalten für diese Netzkomponente ungewöhnlich ist. So können Angreifer Geräte und Anlagenkomponenten im Netz übernehmen, ohne dass dies sofort auffällt.

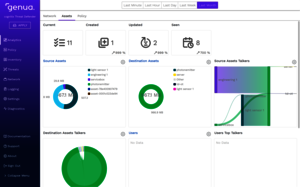

Moderne Threat Defender schließen die Sicherheitslücke von IDS und IPS. Sie überwachen nicht nur den gesamten Netzwerkverkehr sondern analysieren auch das Verhalten der Netzkomponenten (Assets). Der cognitix Threat Defender richtet hierfür ein überwachtes sicheres Netzwerk ein, in dem er Verhaltensmuster der Netzwerkgeräte erkennt und definierten Regeln zuordnet. Dabei werden bisher getrennte Funktionen wie Netzwerkanalyse, Intrusion Detection, Asset Tracking und eine dynamische Policy Engine in einem System zusammengeführt.

Anomalieerkennung in 5 Schritten umsetzen

Um solch eine Anomalieerkennung schnell in gewachsenen OT-Netzen einzurichten, haben sich in der Praxis fünf Phasen bewährt:

- Assets katalogisieren

- Assets identifizieren

- Kommunikationspfade abbilden

- Stabilisierung

- Aktives Blocking

Phase 1: Assets katalogisieren

In der ersten Phase werden die Kommunikationspartner innerhalb des OT-Netzwerks ermittelt. Der Netzwerkverkehr wird zum Threat Defender gespiegelt und alle aktiven Geräte im beobachteten Netzwerkbereich in einer Asset-Datenbank erfasst. Dabei werden für die Geräte Metadaten wie zum Beispiel das verwendete Betriebssystem identifiziert. Die Erfassung erfolgt rein passiv anhand des beobachteten Netzwerkverkehrs. In dieser Phase werden bereits nach wenigen Stunden Fehlkonfigurationen, Netzwerkprobleme, veraltete Gerätesoftware oder nicht erlaubte Geräte erkannt.

So fällt zum Beispiel eine fehlerhafte Konfiguration einer Active-Directory-Synchronisation auf. Diese kann einen konstanten Hintergrund-Traffic erzeugen, der zu keiner merklichen Einschränkung führt. Dennoch kann dieser Anzeichen eines Fehlers sein, weil die richtige Konfiguration eines AD nur bei Änderungen der Daten eine Synchronisation erfordert und damit wesentlich weniger Netzwerkverkehr erzeugt.

Phase 2: Assets identifizieren

Im nächsten Schritt steht der Aufbau des Netzwerks im Fokus, um dort bisher unbekannte Geräte aufzuspüren und ggf. zu deaktivieren. Dazu wird die Asset-Datenbank manuell konsolidiert. Der Administrator des OT-Netzes ordnet die automatisch erfassten Assets einzelnen Geräten bzw. Geräteklassen zu. Dabei vergibt er aussagekräftige Namen und organisiert die Assets mittels Tags in domänenspezifischen Gruppen. Dieser manuelle Aufwand ermöglicht es, die Kommunikationsstrukturen zu vereinfachen und erleichtert die weitere Arbeit zur Analyse und Überwachung des Netzwerks.

Phase 3: Kommunikationspfade abbilden

Anschließend wird die Kommunikation der Geräte untereinander analysiert, um die zulässige Kommunikation in der Netzwerk-Policy zu modellieren. Unerwünschte Kommunikationspfade, nicht benötigte Dienste oder unerwünschte Protokolle wie Multicast werden deaktiviert. Für diese zulässige Kommunikation werden nach und nach in einem iterativen Prozess Regeln angelegt, bis eine feingranulare Netzwerk-Policy entsteht.

Phase 4: Stabilisierung

Die erstellte Policy wird validiert und das Netzwerk passiv überwacht. Dazu läuft das erstellte Modell über mehrere Wochen passiv im OT-Netz. Der Administrator wird per E-Mail, Slack oder Syslog benachrichtigt, wenn die Logging-Regel greift und somit neue, noch nicht abgebildete Kommunikation erfasst wird. Gegebenenfalls muss die Policy dann nachjustiert werden. Wahrscheinlicher ist es jedoch, dass der neuartige Netzwerkverkehr eine Anomalie darstellt, die auf ein Problem oder gar eine Störung bzw. einen Eindringling hinweist.

Aktives Blocking als Ausbaustufe

Diese vier Phasen erfolgen lediglich anhand eines gespiegelten Netzwerkverkehrs, so dass für das OT-Netz keinerlei Risiko durch Latenzen oder Datenverlust besteht. Erst in einer optionalen fünften Phase wird aktiv in den Netzwerkverkehr eingegriffen, um unerwünschte Kommunikation zu unterbinden. Für ein solches aktives Blocking sollten die in den Phasen drei und vier angelegten Regeln für die explizit erlaubte Kommunikation um Regeln ergänzt werden, die explizit verbotene und bei Bedarf auch jede unbekannte Kommunikation blockieren. Hierbei steigt mit der Sicherheit auch das Risiko für Unterbrechungen im OT-Netz, da nun keine unerwarteten Ereignisse mehr zulässig sind und vom Threat Defender blockiert werden.