Insights

Sicherheitsorientierte Vernetzung

Security Defined Networking für eine flexible und hochsichere IT

Neue Herausforderungen benötigen neue Lösungsansätze. So erfordert derzeit die Digitalisierung eine umfassende Restrukturierung vieler Geschäftsprozesse. Von IT-Abteilungen wird erwartet, diese dynamische Entwicklung mit den notwendigen Anwendungen flexibel zu unterstützen. Doch das ist nur die eine Seite – auf der anderen erfordern wachsende Cyber-Bedrohungen zusätzliche Sicherheitsmaßnahmen. In der Vergangenheit ging ein Mehr an IT-Sicherheit jedoch oft auf Kosten der Flexibilität im IT-Betrieb.

In diesem Spannungsfeld suchen Experten nach Antworten: Wie lassen sich die Interessen beider Bereiche berücksichtigen? Mit dem Konzept Security Defined Networking stellt genua jetzt einen Lösungsansatz vor. Im Interview fragen wir Claas Lorenz‚ Technologieanalyst bei genua, wie mit Security Defined Networking der Ausgleich zwischen Anforderungen aus dem Anwendungsbetrieb und aus dem Compliance-Bereich ermöglicht werden kann.

Wir sprechen heute über IT-Sicherheit in Unternehmensnetzen. Warum sollten wir über „Security Defined Networking“ reden und nicht weiterhin über Netzwerksicherheit?

Claas Lorenz: Aktuell führt der Zuwachs von Vernetzung, kritischen Systemen und sensitiven Daten zu einer hochkomplexen, schwer nachvollziehbaren IT-Landschaft und somit zu höheren Risiken als in der Vergangenheit. Damit stoßen Maßnahmen der klassischen Netzwerksicherheit zunehmend an ihre Grenzen. Bereits hier wird also ein neuer Sicherheitsansatz benötigt. Zu dieser verschärften Situation kommt die Notwendigkeit, auf die unterschiedlichen Anforderungen ausgleichend zu reagieren, die sich einerseits aus dem unternehmerischen, sprich wirtschaftlichen Bereich, und andererseits aus der IT-Sicherheit ergeben. Security Defined Networking soll einen wesentlichen Lösungsbeitrag leisten.

Wie lassen sich die unterschiedlichen Anforderungen aus den Bereichen Anwendungsbetrieb und IT-Sicherheit im Wesentlichen skizzieren?

Claas Lorenz: In vielen Unternehmen besteht eine Schieflage bei der Budgetierung von IT-Betrieb und IT-Sicherheit zugunsten des Anwendungsbetriebs. Der Nutzen von Investitionen und Betriebskosten für den Geschäftserfolg ist im Anwendungsbetrieb einfach offensichtlicher – besonders dann, wenn kein oder wenig Risikomanagement betrieben wird und lediglich eine schwache Regulation vorhanden ist.

Ein weiteres Spannungsverhältnis ergibt sich zwischen Verfügbarkeit und Vertraulichkeit von Daten. Zugriffsbeschränkungen fördern zwar die Vertraulichkeit, behindern jedoch die Verfügbarkeit. In der Praxis fällt die Entscheidung häufig zugunsten einer höheren Verfügbarkeit. So sind zahlreiche Datenskandale der letzten Jahre auf unzureichende oder zu großzügige Zugriffsbeschränkungen zurückzuführen.

Eine weitere Herausforderung: Während Regulation und Risikomanagement stabil sind und sich die Anforderungen an die Compliance mit mäßiger Geschwindigkeit weiterentwickeln, besteht im Anwendungsbetrieb eine hohe Dynamik. Hinzu kommt, dass oft Teile der Anwendungen dezentral durch die einzelnen Fachabteilungen betrieben werden, die IT-Sicherheit hingegen weitgehend zentral verwaltet wird.

Vor diesem Hintergrund entstehen Situationen, in denen die IT-Sicherheit zum Flaschenhals beim Anwendungsbetrieb wird. Dies führt dann zu Verzögerungen bei der Bereitstellung von Anwendungen für die Geschäftsprozesse oder zu Nachlässigkeiten bei der Umsetzung von Sicherheitsmaßnahmen und somit zu einem Bruch bei der Compliance. Eigentlich temporäre Maßnahmen wie Netzfreigaben werden zur Regel und die IT-Sicherheit gleicht mit der Zeit einem Flickenteppich. Findet kein explizites Risikomanagement mit regelmäßigen Compliance-Auditierungen statt, sind erfolgreiche Cyber-Angriffe nur eine Frage der Zeit.

Welchen Beitrag leistet Security Defined Networking bei der Auflösung dieser Zielkonflikte?

Claas Lorenz: Die beschriebene Unterbudgetierung und relative Statik des Compliance-Bereichs führen zu langen Investitionszyklen bei der IT-Sicherheit. In der Praxis wird dann die Dynamik bei der Evolution der Anwendungen nicht immer eingeplant mit der Folge, dass Prozesse um die bestehende, zentralisierte Sicherheitsinfrastruktur herum umgesetzt werden. Diese Diskrepanz kann die Sicherheit des gesamten Unternehmens gefährden, wenn es sich um sogenannte Schatten-IT handelt, die zentral nur schwer nachvollzogen werden kann.

Welche Schlussfolgerungen lassen sich daraus ziehen? Die Sicherheitsinfrastruktur sollte flexibel ausgelegt sein, weil zum Zeitpunkt der Planung noch nicht sämtliche zukünftige Anforderungen bekannt sind. Security Defined Networking erfüllt diese Anforderung: Die Dynamik der Anwendungsevolution und Prozesse wird antizipiert und durch eine flexible, skalierbare Auslegung der Sicherheitsprozesse und -infrastruktur bestmöglich unterstützt.

Wie sieht Security Defined Networking in der Praxis aus?

Claas Lorenz: Die Flexibilisierung auf Prozess- und Infrastrukturebene wird beim Security Defined Networking durch eine klare Trennung von Definition und Durchsetzung von Sicherheitsregeln erreicht. So können im Gegensatz zum aktuellen, rein zentralen Ansatz Teile der Policy-Definition delegiert werden. Beispielsweise können Fachabteilungen eigene, zu ihren Anwendungen passende Sicherheitsregeln erstellen. Die Sicherheitsinfrastruktur zur Durchsetzung dieser Regeln verbleibt jedoch in zentraler Obhut, sodass die zentrale, permanente Nachvollziehbarkeit der Netzwerksicherheit gewahrt und die Komplexität der Infrastruktur überschaubar bleibt.

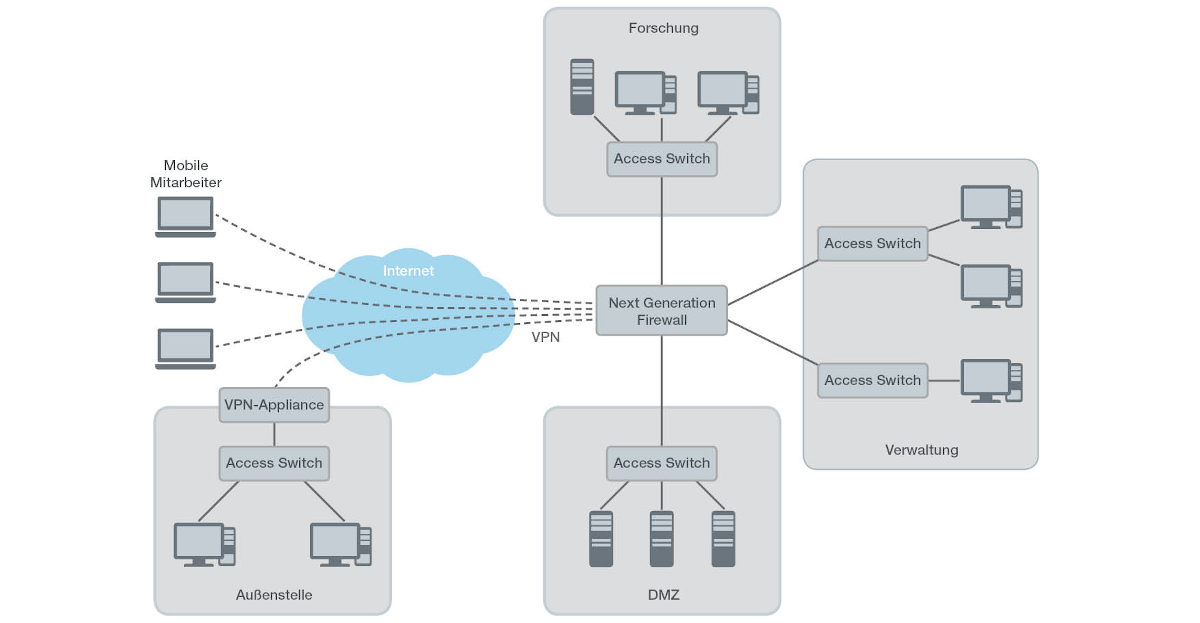

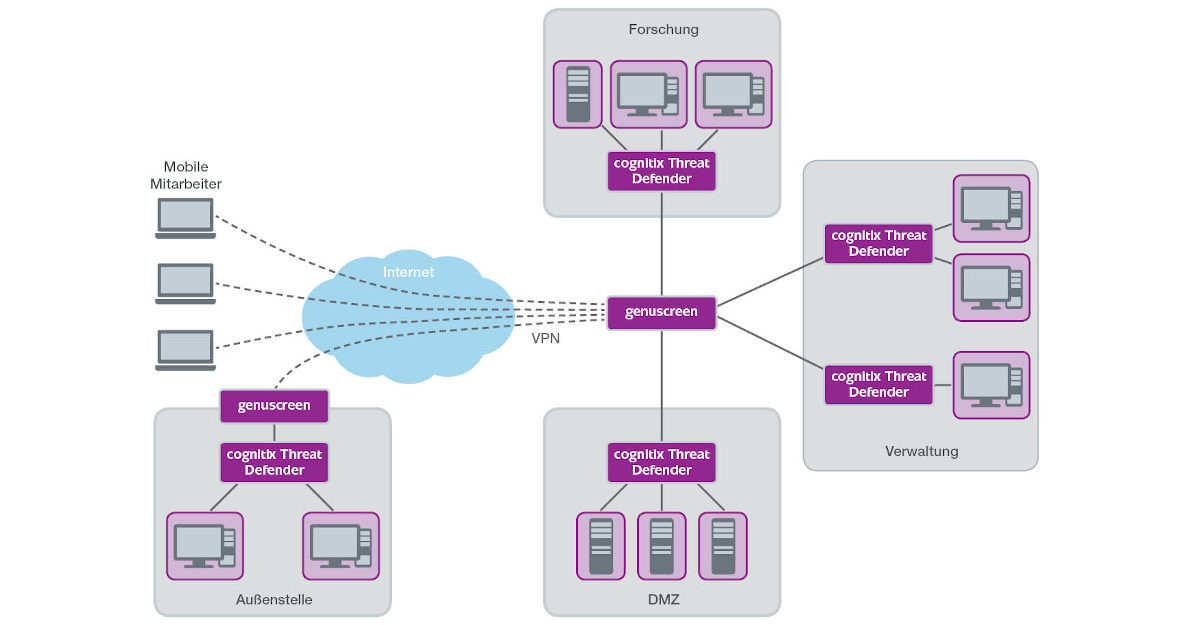

Das bedeutet konkret: Die Sicherheitsinfrastruktur wird in Makro- und Mikrosegmente unterteilt. Makrosegmente entsprechen den klassischen Teilnetzen und werden zentral über Paketfiltertechnologie umgesetzt. Anders als bei klassischen Set-ups mit Next Generation Firewalls beschränken sie sich jedoch bewusst in der Mächtigkeit der Policies, die sie durchsetzen können. Die Makrosegmente geben eine Basissicherheit vor, welche der Verfügbarkeit der Geschäftsanwendungen – auch hinsichtlich ihrer Performance – nicht im Weg steht.

Die Mikrosegmente hingegen können dezentral eingerichtet und durchgesetzt werden. Die Delegation von Administrationsrechten hin zu lokalen Verantwortlichen ermöglicht eine Anpassung der Konfiguration an lokale Anforderungen aufgrund von eigenverwalteten Anwendungen. Dabei wird vermieden, die Sicherheit des Gesamtnetzes auszuhöhlen. Erreicht wird dies durch die Makrosegmente und ggf. weitere zentral vorgegebene Policies in den Mikrosegmenten, vor allem aber durch eine globale Sichtbarkeit der Datenströme mittels Monitoring in den Mikrosegmenten. Verdächtiges Verhalten kann nah an der Quelle erkannt, untersucht und ggf. unterbunden werden.

Kommen wir zur konkreten Umsetzung im Netzwerk: Welche Unterschiede ergeben sich hier?

Claas Lorenz: Hier besteht ein wesentlicher Unterschied zu klassischen Netzen darin, dass die Mikrosegmentierung im Access-Netz sämtlicher Endgeräte im Unternehmen vorgenommen wird. Statt der üblichen Access Switches kommen leichtgewichtige, programmierbare Appliances wie cognitix Thread Defender zum Einsatz, welche die Segmentierung individuell und automatisiert bis in die Anwendungsschicht umsetzen können.

Die Makrosegmentierung am Perimeter fokussiert sich hingegen auf generelle Konnektivitäten zwischen großen Sicherheitseinheiten. Beispielsweise darf vom Internet aus auf Services in der DMZ zugegriffen werden, während Zugriffsversuche auf Hosts im Forschungsnetz grundsätzlich unterbunden werden sollen. Diese Policies sind verhältnismäßig stabil über die Zeit und einfach zu beschreiben. Eine Auditierung wird durch diesen Ansatz enorm erleichtert. Gleichzeitig sinkt die Wahrscheinlichkeit, dass die Sicherheitslösung die Verfügbarkeit der Geschäftsanwendungen behindert.

Beim Security Defined Networking werden die unterschiedlichen Interessen aus den Bereichen Anwendungsbetrieb und IT-Sicherheit im hohen Maße ausgeglichen.

Strengere Policies können innerhalb der Mikrosegmente umgesetzt werden. Dabei hat man die Wahl, ob man proaktiv oder reaktiv in den Netzverkehr eingreifen will. Proaktive Sicherheitsregeln haben den Vorteil, dass potenziell bösartige Kommunikation gar nicht erst stattfinden kann. Dem steht gegenüber, dass unter Umständen zu streng gefiltert wird und so die Verfügbarkeit der Geschäftsanwendungen leidet. Abhilfe schafft hier eine Verschiebung hin zu reaktiven Sicherheitsregeln, mit denen versucht wird, bösartige Kommunikation zu erkennen und anschließend zu unterbinden. Die Verfügbarkeit von Anwendungen wird so nur im Falle erkannter Angriffe eingeschränkt.

Um auf den Anfang des Gesprächs zurückzukommen: Die Prozessorientierung von Security Defined Networking und die Flexibilität bei der technischen Ausgestaltung mittels proaktiven und reaktiven Sicherheitsregeln erlauben also eine Ausbalancierung sowohl der Schutzziele, der Anwendungsverfügbarkeit als auch der nötigen Administrationsressourcen. Die Möglichkeit zur Delegation von Verantwortlichkeiten ermöglicht eine lokale Optimierung auf die Bedürfnisse der jeweiligen Nutzer, ohne die zentrale Nachvollziehbarkeit aufgeben zu müssen. Beim Security Defined Networking werden die unterschiedlichen Interessen aus den Bereichen Anwendungsbetrieb und IT-Sicherheit in hohem Maße ausgeglichen.

Danke für das Gespräch.