Insights

COVID-19: Top-Prioritäten für die IT-Sicherheit

Während ein Großteil der Unternehmen und staatlichen Organisationen in Deutschland seine Mitarbeiter in den Remote-Betrieb des Home Office entsendet, nimmt gleichzeitig die Anzahl neuer, aggressiver Hackerangriffe zu. In der Corona-Krise lautet die zentrale Aufgabe der IT-Sicherheit mehr denn je, den Schutz der IT-Infrastrukturen und damit die Geschäftskontinuität aufrechtzuerhalten. genua nennt erste wesentliche Ansatzpunkte für IT-Security-Verantwortliche.

1. Multifaktor-Authentifizierung erweitern

Mitarbeiter im Home Office sollten eine Multi-Faktor-Authentifizierung (MFA) für den Zugriff auf Netzwerke und kritische Anwendungen verwenden können. Bei der Ausweitung von MFA auf Home Office bzw. Remote-Working-Infrastrukturen empfehlen wir eine Priorisierung nach der Bedeutung bzw. Kritikalität des Systems für den Geschäftsbetrieb sowie nach Rollen mit erhöhten Privilegien (z. B. mehrstufige Autorisierung für Domänen-, System-Administratoren und Anwendungsentwickler).

2. Fernwartungslösungen einrichten und absichern

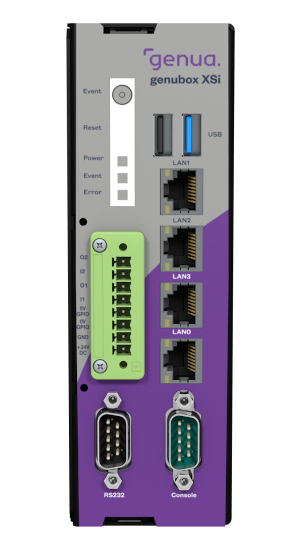

Fernwartungslösungen in der Industrie sind in der Corona-Krise besonders hilfreich – allerdings nur, wenn man sie auch lückenlos gegen unbefugte Zugriffe absichert. Mit genubox hat genua eine entsprechende „Rendezvous-Lösung“ für Industrie und Anlagenbau entwickelt. Unser Ansatz ist, keine einseitigen Zugriffe vom Fernwartungs-Service in Kundennetze zuzulassen. Stattdessen laufen alle Wartungsverbindungen über einen Rendezvous Server, der in einer Demilitarisierten Zone (DMZ) neben der Firewall installiert ist, beim Dienstleister oder bei Kunden.

3. Netzwerk optimal segmentieren und schützen

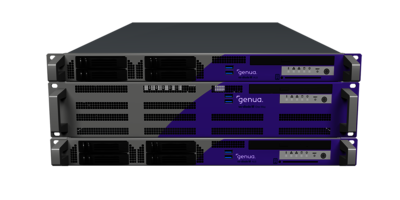

Wenn dezentralisierte IT-Infrastrukturen entstehen, sollte man auch die Netzwerkarchitektur überprüfen und anpassen. Empfehlenswert ist das „Zwiebelschalen“-Prinzip: Das Netzwerk wird in kritische und weniger kritische Bereiche segmentiert, die Netzwerksegmente wiederum nach unterschiedlichen Risikostufen unterteilt. Firewall-Lösungen zum Schutz des Netzwerkes sind idealerweise nach CC in der Stufe EAL 4+ zertifiziert, wie die High Resistance Firewall genugate.

4. Schatten-IT in offizielle Strukturen überführen

In vielen Unternehmen nutzen die Mitarbeiter sogenannte Schatten-IT-Systeme, die sie ohne formale Genehmigung oder Unterstützung durch die IT-Abteilung einrichten und verwalten. Im Home-Office-Betrieb wird das zur Herausforderung, sobald Geschäftsprozesse ins Stocken geraten, die von dieser Schatten-IT im Büro abhängen. IT- und Sicherheitsteams sollten also nicht nur geschäftskritische Systeme umstellen und sichern, sondern auch dafür sorgen, dass im Home Office keine neue Schatten-Systeme entstehen.

5. Sicherheitsbewusstsein der Mitarbeiter sensibilisieren

Neben der Schatten-IT gibt es weitere IT-Risiken bei der Arbeit im Home Office, für die IT-Verantwortliche und Führungskräfte die Mitarbeiter sensibilisieren sollten. So können z. B. Videokonferenzprogramme oder Cloud-Dienste zum Versenden umfangreicher Datenpakete Einfallstore für Cyber-Spionage sein. Aufgabe der IT ist es nicht nur, alle kritischen Dienste vorzukonfigurieren. Ebenso wichtig ist eine gute Kommunikation mit verständlichen Guidelines.

6. Teilnehmer bei Online Meetings eindeutig identifizieren

Telefon- und Videokonferenzen ersetzen aktuell das persönliche Team Meeting. Vor allem in Konferenzen mit zahlreichen und neuen Teilnehmern können sich auch Unbefugte einklinken. Wer sensible Themen bespricht und Informationen auf dem Bildschirm teilt, sollte daher zu Beginn der Konferenz sicherstellen, dass nur geladene Gäste teilnehmen – einfach, indem sich alle (neuen) Teilnehmer kurz vorstellen, die per Konferenz-Software angezeigt werden.

7. VPNs im Home Office strikt trennen

Ist ein Firmen-VPN im Home Office eingerichtet, sind davon alle privaten, mit dem Web verbundenen Geräte unbedingt strikt zu trennen. Wir empfehlen die Verwendung eines Firmen-VPN auf IPsec-Basis unter Nutzung des aktuellen IKEv2-Protokolls. Für zusätzliche Sicherheit sorgen Authentisierung und Key Handling über PIN-Pad und Smartcard. So stellt z. B. genucard mit diesen Funktionen eine VPN-Verbindung zwischen den Endgeräten des Nutzers und dem Firmennetzwerk her und verschlüsselt den gesamten Datenverkehr im Internet.

8. Patching für kritische Systeme sicherstellen

Patch-Zyklen für Systeme wie das VPN, Endpunktschutz und Cloud-Schnittstellen, die für das Arbeiten im Home Office oder unterwegs wesentlich sind, sollten möglichst verkürzt werden. Somit kann die IT Patches nach ihrer Bereitstellung schnell einspielen. Insbesondere Systeme, welche die Infrastruktur an entfernten Standorten schützen, sind dabei zu berücksichtigen.